Sécuriser aujourd'hui

Protéger demain

Contexte

Les incidents de sécurité informatique peuvent avoir des conséquences désastreuses sur une entreprise, allant de la perte de données à la compromission de la confidentialité des clients et de l'entreprise elle-même. Pourtant, il est rare que les organisations soient totalement préparées à faire face à ces événements.

C'est là qu'entre en jeu le plan de réponse à incident (PRI), un processus structuré qui permet aux entreprises de gérer efficacement les incidents de sécurité et de minimiser leurs conséquences. Dans cet article, nous allons explorer:

- La qualification d'un incident ;

- Un plan de réponse à Incident sous l'angle opérationnel ;

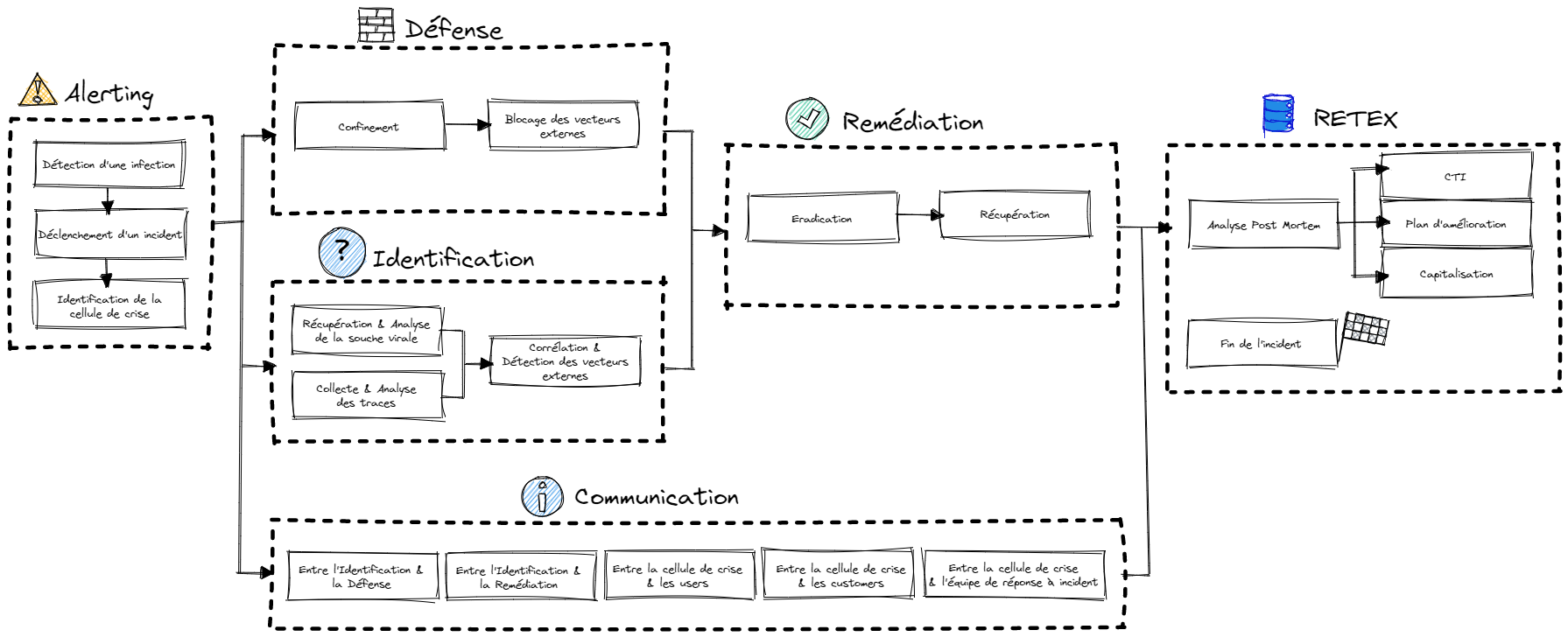

Le workflow ci-dessous permet d'avoir une vision d'ensemble des différentes actions et étapes à mener lors d'un incident. Bien entendu, ce workflow doit être adapté à votre activité, et la cellule de crise doit être formée quant aux différentes actions, mais aussi quant à la prise de décision. Il sera également nécessaire de documenter les différentes procédures de ces actions, et aussi être capable de faire un retour arrière. L'impact de ces actions doit être mesuré, afin d'avoir la bonne prise de décision vis-à-vis de l'incident en cours.

Alerting: Détection d'une menace

L'équipe de réponse à incident peut être alertée d'un évènement douteux par divers canaux qu'il soit humain ou technique :

- Support IT (helpdesk) ;

- Centre Opérationnel de sécurité dit "SOC" ;

- Utilisateurs du SI ( souvent les premiers touchés) ;

- Outillage de détection ( SIEM, EDR, Antivirus, ...).

Afin de permettre la qualification d'une alerte, il est important de recueillir quelques informations:

- Nom de l'équipement ;

- Adresses IP et MAC ;

- Nom de l'utilisateur ;

- Description de l'évènement douteux ;

- Données potentiellement compromises.

Alerting: Déclenchement d'un incident

A titre d'exemple nous prendrons le cas d'un malware qui se serait propagé et pour lequel il est impératif d'isoler d'un point de vue réseau les différents services / équipements touchés (segmentation réseau). A ce stade, nous attirons également l'attention du lecteur sur quelques prérequis:

- Avoir vérifié le bon fonctionnement de ses backups (à minima pour les actifs critiques) ;

- Disposer d'un PCA/PRA ou PUPA testé et éprouvé régulièrement.

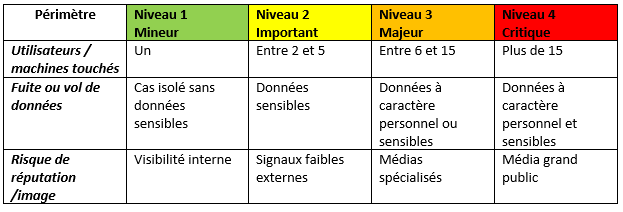

L'alerte déclenche la création d'un incident de sécurité dont il est important d'évaluer la gravité. On peut pour cela utiliser une grille de classification. Composé à minima de 4 niveaux (mineur, important, majeur, critique) et 3 critères d'impact (Nombre d'utilisateurs touchés, niveau de perte de réputation, niveau de risque financier, ...), cet exercice doit également permettre:

- De proportionner le niveau de réaction à appliquer ;

- L'ouverture d'une cellule de crise.

Alerting: Identification de la cellule de crise

Une fois l'incident qualifié, l'équipe met en oeuvre un dispositif organisationnel afin d'assurer le traitement. On parle de plan de réponse à incident (PRI). Il s'agit d'un processus structuré qui permet aux entreprises d'organiser et coordonner la remédiation d'incidents de sécurité tout en réduisant au maximum leurs conséquences.

Défense: Confinement

L'équipe de réponse à incident doit prendre des mesures immédiates pour contenir l'attaque et empêcher sa propagation à d'autres systèmes. Cela comprend :

- La déconnexion du système infecté du réseau ;

- Son isolement des autres systèmes ;

- La désactivation de tout accès à distance au système.

Il est nécessaire de garder à l'esprit que le système identifié ne doit pas (si possible) être éteint afin de conserver des traces pour la phase d'identification (mémoire vive, disque dur, journaux d'évènement...). Les accès compromis doivent être désactivés (et anticiper les escalades de privilèges possibles via les machines compromises), ceci afin de limiter les risques d'expansion de l'incident. Dans le cas où le malware se serait propagé, il est impératif d'isoler d'un point de vue réseau les différents services / équipements impactés (segmentation réseau).

Identification

Cette phase est réalisée en parallèle de la phase de défense et doit permettre, par exemple, l'alimentation du blocage des vecteurs externes via la corrélation et la détection. Dans notre exemple, l'équipe de réponse à incident collecte la souche malveillante (mail de phishing, pièce jointe, exécutable, etc.) afin d'identifier la menace et si possible ses objectifs. Deux cas peuvent se présenter, le cas du ransomware connu, pour lequel il faut lister les IOC, qualifier la charge utile et détecter les vecteurs externes. Et le cas du ransomware inconnu, pour lequel il faut collecter les traces du malware (SOC, Sandbox, reverse engineering, log, etc.) et les analyser. Sans oublier de les corréler !

Cette phase est cruciale et ne doit pas être négligée, l'analyse doit être exhaustive afin d'ajuster au mieux la segmentation réseau à apporter.

Défense : Blocage des vecteurs externes

Une fois que le confinement et l'analyse du malware sont réalisés, il faut à partir des informations de l'analyse du malware (charge utile, IOC, IP, C2, exfiltration, exploitation, méthode de latéralisation, méthode d'escalade de privilège, etc.) bloquer ces vecteurs externes. Ils doivent être bloqués au niveau Firewall, DNS, Proxy et EDR. Cette phase de blocage doit venir sécuriser la phase de confinement.

De plus, ces différents IOC peuvent venir être intégrés dans les différents éléments de détection / prévention (IDS / IPS, EDR, etc.).L'objectif est de stopper une éventuelle hémorragie, et prévenir de futures compromissions / latéralisations.

Remédiation : Éradication

L'équipe de réponse à incident doit travailler à supprimer le ransomware du/des systèmes infectés. Pour cela il est impératif de définir une stratégie de désinfection basée sur l'analyse du malware ainsi que du mode opératoire de l'attaquant (exploitation, propagation, latéralisation).

Cela peut inclure l'utilisation de logiciels antivirus (AV / EDR), d'outils de suppression de logiciels malveillants.

Attention, la restauration des systèmes compromis empêchera une éventuelle récupération des données (notamment dans le cas de serveurs).

Le processus d'éradication vient être appuyé par la phase de blocage des vecteurs externes pour éviter une nouvelle compromission / propagation.

Remédiation : Récupération

Après avoir supprimé le ransomware, l'équipe de réponse à incident doit travailler à récupérer les données perdues ou chiffrées. Ainsi que l'identification des données potentiellement exfiltrées. Cela peut inclure la restauration des données à partir d'une sauvegarde ou l'utilisation d'outils de récupération de données (data carving etc.). Si cette phase est enclenchée, cela veut dire que l'incident a eu un impact fort sur le SI. Mais cela veut aussi dire que l'on s'approche d'une fin de crise maitrisée.

Retour d'expérience

L'équipe de réponse à incident doit documenter l'incident, y compris les actions entreprises et les résultats. Il faut également examiner l'incident à froid (post-mortem) pour déterminer ce qui aurait pu être fait différemment pour prévenir de ce type d'attaque (ou groupe d'attaquant) ou atténuer son impact.

Elle doit travailler à mettre en place des mesures pour prévenir les futures attaques de ce type ou de ce groupe d'attaquants (règles de détection, patch, équipement de sécurité, contrôle de sécurité, sensibilisation des collaborateurs, etc.).

Pour cela, elle pourra faire appel à de la CTI (Cyber Threat Intelligence).

Communication

L'équipe de réponse à incident doit communiquer l'incident à toutes les parties prenantes, y compris la direction, les employés, les clients et les organismes réglementaires si nécessaire. Cette phase s'inscrit dans l'ensemble des processus de la réponse à incident.

Conclusion

Pour conclure, la mise en place d'un PRI est une étape essentielle pour toute entreprise soucieuse de protéger ses actifs et de prévenir les conséquences d'une cyberattaque. Ce plan permet de mettre en oeuvre des mesures de détection, d'analyse, de confinement, de résolutions rapides et efficaces, et de capitalisation lorsqu'un incident se produit. Il permet également d'assurer la continuité des opérations et de minimiser les perturbations pour les clients et/ou les partenaires commerciaux. En adoptant une approche proactive de la gestion des incidents informatiques, les entreprises peuvent renforcer leur cybermaturité et ainsi réduire les risques potentiels liés aux attaques. Un PRI bien conçu comprend des procédures claires, des rôles et des responsabilités définis, ainsi que des mécanismes de communications efficaces, ceci afin de coordonner les efforts des équipes de réponse à incident. Pour rappel, il est impératif de maintenir ce PRI à jour et de l'éprouver régulièrement afin de s'assurer de sa pertinence et de son efficacité. Les cyberattaques évoluent constamment, devenant de plus en plus sophistiquées, il est donc nécessaire de conserver PRI à jour. L'objectif est donc d'améliorer la résilience des entreprises, et leurs capacités à faire face aux incidentes de sécurité. Et comme il n'est pas aisé de convaincre une DSI, sachez que la mise en place d'un PRI solide n'est pas seulement une exigence de conformité, mais doit être un investissement stratégique ! Ayant pour but de protéger la réputation de l'entreprise, la confidentialité des données et la confiance des clients. Le PRI permet ainsi à une entreprise de se positionner comme acteurs responsables et engagés dans la sécurisation de l'environnement numérique.